A AMD confirmou que uma otimização da microarquitetura dentro das CPUs Zen 3 pode ser explorada de maneira semelhante às vulnerabilidades Spectre que atormentavam as CPUs da Intel algumas gerações atrás. Desativar a otimização é possível, mas acarretará em uma penalidade de desempenho que a AMD acredita que não vale a pena para todos, exceto para as implantações mais críticas dos processadores.

Em um artigo publicado recentemente, intitulado “Análise de segurança do AMD Predictive Store Forwarding“, a AMD descreve a natureza da vulnerabilidade e discute as complicações associadas. Em termos simples, a implementação do Predictive Store Forwarding (PSF) reabre as linhas de ataque anteriormente ameaçadas por Specter v1, v2 e v4, devido à sua natureza especulativa.

A AMD descreve o PSF como uma otimização de hardware “projetada para melhorar o desempenho da execução de código ao prever dependências entre carregamentos e armazenamentos”. Como a previsão de ramificação, um recurso que permitiu alguns ataques anteriores de Spectre, o PSF faz previsões para permitir que o processador execute as instruções subsequentes com mais rapidez. O PSF cria uma vulnerabilidade quando faz uma previsão incorreta.

As previsões incorretas podem ser o resultado de dois cenários, diz AMD. “Primeiro, é possível que o par armazenamento / carga tenha tido uma dependência por um tempo, mas depois pare de ter uma dependência.” Isso acontece naturalmente à medida que os armazenamentos e as cargas mudam durante a execução de um programa. O segundo cenário ocorre “se houver um alias na estrutura do preditor PSF” e o alias é usado quando não deveria. Ambos os cenários podem ser acionados por código malicioso conforme desejado, pelo menos teoricamente.

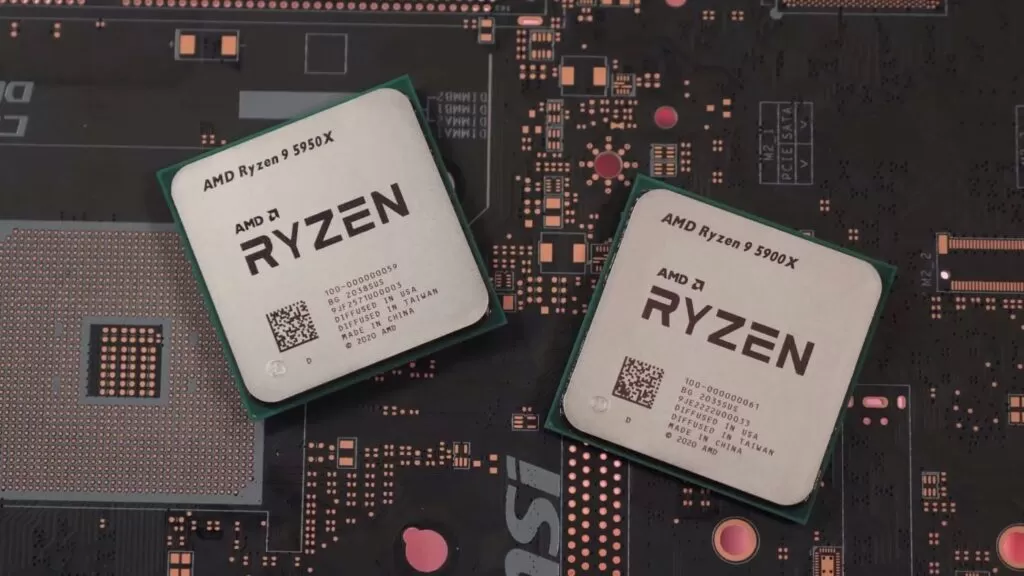

Os processadores da série Ryzen 5000 e Epyc 7003 usam a arquitetura Zen 3 e são afetados por esta vulnerabilidade.

AMD escreve, “como a especulação de PSF é limitada ao contexto do programa atual, o impacto da má especulação de PSF é semelhante ao do desvio da loja especulativa (Specter v4).”

Como o Specter v4, a vulnerabilidade ocorre quando uma das medidas de segurança do processador é contornada pela especulação incorreta. Em combinação com outros ataques; A AMD usa o Specter v1 como exemplo, a previsão incorreta pode resultar em vazamento de dados. “Isso é semelhante ao risco de segurança de outros ataques do tipo Spectre”, diz AMD.

Os programas que dependem de sandbox de software para segurança são os mais vulneráveis a ataques PSF. Os programas que usam isolamento de hardware “podem ser considerados seguros” contra ataques de PSF porque a especulação de PSF não ocorre nos espaços de endereço. Também não ocorre em domínios de privilégio.

A AMD descobriu que técnicas como o isolamento do espaço de endereço são suficientes para interromper os ataques de PSF; no entanto, eles forneceram os meios para desabilitar o PSF, mesmo em uma base por thread, se desejado. Mas, como o risco de segurança é “baixo” e porque “a AMD não está ciente de nenhum código que possa ser considerado vulnerável devido ao comportamento do PSF”, eles recomendam universalmente deixar o recurso PSF habilitado como configuração padrão, mesmo quando as proteções não estiverem t disponível.