Os logs de eventos do Windows e o Visualizador de Eventos devem ajudar os usuários a diagnosticar problemas de segurança e outros problemas nos PCs. No entanto, os pesquisadores da Kaspersky encontraram um hacker que usou o próprio log de eventos contra seu alvo, já que Hackers descobrem maneira de ocultar malware nos logs de eventos do Windows

Na semana passada, a Kaspersky publicou uma análise detalhada de um ataque complexo que começou no outono passado. Envolvia uma combinação de várias técnicas e softwares, mas os pesquisadores de segurança da Kaspersky destacaram o uso de logs de eventos do Windows como algo completamente novo na disseminação de malware.

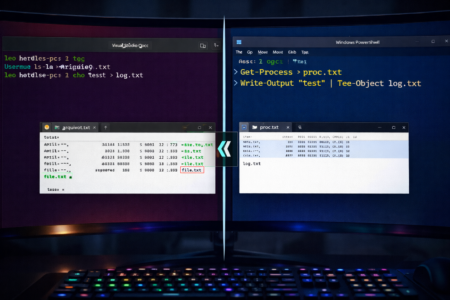

Em um estágio da campanha de hackers, o invasor inseriu o shellcode nos logs de eventos do Windows do alvo. Esse método de armazenamento de malware é particularmente furtivo porque não deixa arquivos para o antivírus detectar.

A campanha também envolveu um grande conjunto de software comercial e de fabricação caseira. Envolvia seqüestro de DLL, um trojan, wrappers antidetecção, imitação de domínio da web e muito mais. O invasor até assinou pessoalmente alguns de seus softwares personalizados para torná-los mais legítimos.

A escala e a singularidade do ataque indicam que ele foi feito sob medida para um sistema alvo específico. A primeira etapa envolveu engenharia social, na qual o invasor convenceu a vítima a baixar e executar um arquivo .rar do site legítimo de compartilhamento de arquivos file.io em setembro. Se nada mais, isso deve ser um lembrete contra clicar em links de estranhos, muito menos baixar e executar arquivos deles.

A Kaspersky não conseguiu vincular o ataque a nenhum suspeito conhecido ou determinar seu objetivo final. No entanto, os pesquisadores disseram ao BleepingComputer que ataques semelhantes geralmente visam capturar dados valiosos de seus alvos.