No mundo digital, a segurança cibernética tornou-se uma preocupação cada vez mais premente. Entre as várias ameaças que rondam os sistemas, os rootkits se destacam pela sua capacidade de se ocultarem profundamente no funcionamento interno de um computador ou rede, tornando-se particularmente desafiadores de detectar e remover.

Este artigo explora em profundidade o conceito de rootkit, os diferentes tipos existentes, suas implicações e oferece estratégias eficazes de proteção contra essa ameaça.

Leia também: Vírus! Quarentena, exclusão ou limpeza: o que fazer?

O Conceito de Rootkit

Um rootkit é um tipo de software malicioso projetado para conceder acesso não autorizado e controle total sobre um sistema de computador ou rede. Sua característica distintiva reside na capacidade de ocultar sua presença, muitas vezes mascarando-se como parte do sistema operacional ou de outros softwares legítimos.

Leia também: Vírus vs. Worm: Qual é a diferença?

Tipos de Rootkits

Os rootkits podem ser classificados em várias categorias, dependendo da forma como operam e dos componentes do sistema que afetam. Algumas das principais categorias incluem:

- 1. Rootkits de Hardware ou Firmware: Estes afetam componentes físicos do sistema, como disco rígido, roteador ou a BIOS, manipulando o firmware para instalar malwares difíceis de detectar.

- 2. Rootkits de Memória: Instalam-se na memória RAM e operam utilizando os recursos do componente, afetando o desempenho do sistema. Alguns desaparecem após a reinicialização, enquanto outros persistem.

- 3. Rootkits de Programa: Substituem arquivos padrão por versões comprometidas, alterando o funcionamento de programas legítimos e permitindo acesso não autorizado ao sistema.

- 4. Rootkits de Kernel: Entre os mais graves, infectam o núcleo do sistema operacional, possibilitando o acesso aos arquivos do computador e a alteração de funcionalidades essenciais.

- 5. Rootkits de Bootloader: Substituem o bootloader original do sistema, sendo ativados antes mesmo da inicialização do sistema operacional, o que dificulta sua detecção.

Leia também: Como localizar, remover e se proteger de vírus de computador?

Prevenção e Mitigação

Embora os rootkits possam representar uma ameaça substancial, existem medidas que os usuários podem adotar para proteger seus sistemas:

- Utilizar software de segurança robusto, como antivírus e firewalls, que possa detectar e remover rootkits.

- Manter o sistema operacional e todos os softwares atualizados para mitigar vulnerabilidades conhecidas.

- Exercitar cautela ao clicar em links ou baixar arquivos de fontes desconhecidas ou não confiáveis.

- Implementar práticas de segurança cibernética, como autenticação de dois fatores e criptografia de dados sensíveis.

Leia também: O que são vírus de computador?

Conclusão

Os rootkits representam uma ameaça significativa à segurança cibernética, devido à sua capacidade de se ocultarem profundamente nos sistemas comprometidos.

No entanto, com a conscientização adequada e a adoção de medidas preventivas, os usuários podem reduzir significativamente o risco de infecção e proteger seus dados contra esse tipo de ataque altamente sofisticado.

Perguntas Frequentes

Os rootkits podem ser instalados através de downloads maliciosos, sites comprometidos ou exploração de vulnerabilidades de software.

Embora os antivírus sejam eficazes na detecção de muitos rootkits, alguns podem ser altamente evasivos e exigir soluções de segurança mais avançadas.

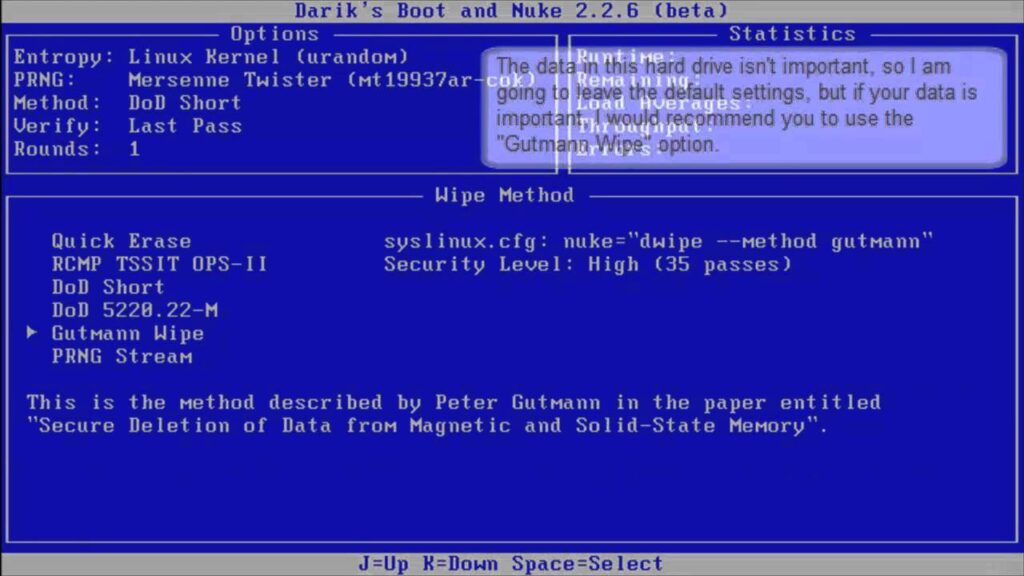

A remoção completa de um rootkit pode ser desafiadora, especialmente se estiver profundamente integrado ao sistema. No entanto, ferramentas de remoção especializadas podem ajudar nesse processo.

Os rootkits podem permitir que invasores obtenham acesso total ao sistema, comprometendo a privacidade, roubando dados sensíveis e até mesmo realizando atividades maliciosas em nome do usuário comprometido.